Avec près de 43 % des organisations françaises touchées par des cyberattaques en 2024, comment protéger site web des risques qui mettent en péril votre activité, vos données sensibles et même votre réputation ?

Découvrez les bonnes pratiques concrètes pour sécuriser votre présence en ligne : mise à jour des CMS, activation de l’authentification multifacteur (AMF), utilisation de certificats SSL/HTTPS pour chiffrer les échanges, et déploiement de pare-feu applicatifs (WAF) pour bloquer les attaques en temps réel.

Apprenez à adopter une stratégie proactive, alliant prévention, sauvegardes régulières et sensibilisation aux failles humaines, pour transformer votre site en une forteresse inviolable.

Sommaire

Pourquoi protéger son site web est une nécessité absolue

Près de 43 % des organisations françaises ont subi une cyberattaque en 2024. Ces incidents entraînent des pertes financières massives, des atteintes irréversibles à la réputation, et des activités paralysées.

Les TPE-PME, souvent négligentes, constituent 70 % des cibles. Sous-estimer ces risques met en péril l’ensemble de votre activité numérique.

Les risques concrets d'une cyberattaque : bien plus qu'une simple panne

Une cyberattaque dépasse le simple bug informatique. Elle cause des pertes financières (arrêt d’un site e-commerce, rançons), du vol de données clients ou stratégiques, et une perte brutale de confiance.

En 2023, une PME a vu son chiffre d’affaires chuter de 25 % après une fuite de données médiatisée. Les amendes RGPD et la dégradation de la réputation, parfois irréversible, aggravent la situation.

Les équipes internes subissent stress accru et baisse de productivité. Pour un indépendant, un site piraté peut signifier la fermeture. Selon l’ANSSI, 60 % des entreprises touchées par un rançongiciel n’atteignent pas leur activité normale avant plusieurs mois.

Face à ces enjeux critiques, découvrez les étapes concrètes pour sécuriser son site internet et mettre en place une protection efficace.

Une cyberattaque dépasse largement le cadre d’un bug informatique.

La cyber-résilience : passer d'une posture réactive à une stratégie proactive

La cybersécurité nécessite une stratégie proactive. Cela inclut des mises à jour régulières, un pare-feu performant, et une restriction des accès aux données sensibles. L’authentification multifactorielle (AMF) bloque 99 % des tentatives de piratage automatisées. Former le personnel au phishing réduit de 70 % les risques liés aux erreurs humaines.

La cyber-résilience intègre aussi des sauvegardes fréquentes, hors ligne et cryptées, ainsi qu’un plan de réponse aux incidents. Selon l’ANSSI, les entreprises dotées d’un plan de continuité d’activité (PCA) récupèrent 4 fois plus rapidement après une attaque. Une assurance cyber-risques couvre les frais imprévus et renforce la crédibilité auprès des partenaires.

Les fondations indispensables pour protéger son site web

Chiffrer les communications avec le certificat SSL/HTTPS

En 2024, 43 % des organisations françaises ont subi des cyberattaques. Un certificat SSL/TLS protège les données sensibles (coordonnées bancaires, identifiants) en les chiffrant entre le serveur et l’utilisateur.

Sans HTTPS, les navigateurs affichent « Non sécurisé », réduisant la confiance des visiteurs : 85 % des internautes abandonnent un site non sécurisé selon une étude GlobalSign. Depuis 2014, Google valorise HTTPS dans son algorithme, améliorant le référencement.

Le protocole TLS utilise un chiffrement asymétrique (clé publique/privée) et symétrique (clé de session). Lors du « handshake TLS », des clés temporaires sécurisent la session.

En 2021, 52 % des attaques ont exploité des failles connues mais non corrigées. Un certificat valide empêche aussi les attaques « man-in-the-middle », où des pirates usurpent l’identité d’un site pour voler des données. Par exemple, en 2022, un site de e-commerce a perdu 200 000 données clients à cause d’un certificat expiré.

Verrouiller les accès : mots de passe robustes et authentification multifacteur (AMF)

Les mots de passe faibles ou réutilisés sont une porte d’entrée pour les cybercriminels. Voici les critères d’un mot de passe sécurisé :

- Au moins 12 caractères

- Mix de majuscules, minuscules, chiffres et caractères spéciaux

- Jamais réutilisé sur plusieurs services

L’AMF, comme un code reçu par SMS ou via Google Authenticator, bloque 99 % des attaques automatisées selon Microsoft. En 2023, une entreprise a évité un piratage grâce à cette méthode : un employé victime de phishing n’a pas permis l’accès complet sans le second facteur d’authentification.

Les gestionnaires de mots de passe comme Bitwarden génèrent automatiquement des combinaisons complexes et stockent les identifiants de manière chiffrée, éliminant les risques de réutilisation ou de stockage sur des fichiers texte non sécurisés.

Maintenir son site à jour : une course contre les failles

Les mises à jour de CMS (ex : WordPress) corrigent des vulnérabilités critiques. En 2021, le plugin TimThumb non mis à jour a déclenché des piratages en masse. Ignorer ces mises à jour expose à des pertes de données, des rançongiciels ou des ralentissements pénalisant le référencement.

Google classe mal les sites lents ou vulnérables. En 2023, 60 % des attaques ciblant les CMS concernaient des vulnérabilités corrigées depuis plus de six mois.

Les mises à jour améliorent aussi les performances : WordPress 6.1 a réduit le temps de chargement de 30 %, essentiel car 53 % des utilisateurs quittent un site prenant plus de 3 secondes à s’afficher. Depuis 2023, WordPress propose des mises à jour automatiques pour les correctifs de sécurité, réduisant les risques de 60 %.

Les outils comme Drupal ont intégré des systèmes similaires, évitant les failles comme « Drupalgeddon2 » en 2018, qui a touché 12 % des sites utilisant ce CMS.

Construire une forteresse numérique : sécuriser l'infrastructure de votre site

Le pare-feu applicatif web (WAF) : votre garde du corps digital

Un WAF filtre le trafic HTTP pour bloquer les attaques comme les injections SQL ou le XSS. 43 % des organisations françaises ont été victimes d’attaques en 2024 : un WAF réduit ces risques en agissant en temps réel.

Déployé en cloud, matériel ou logiciel, il protège la couche 7 du modèle OSI. Un WAF basé sur le cloud, comme Cloudflare, permet une mise en œuvre rapide via une simple modification DNS mais transfère la gestion de la sécurité à un tiers.

À l’inverse, un WAF matériel, installé localement, offre une latence minimale mais implique des coûts d’infrastructure élevés. Le WAF hébergé, quant à lui, s’intègre directement au code de l’application mais consomme des ressources serveur.

Son intégration avec des outils comme OWASP ModSecurity CRS ou Coraza WAF renforce sa pertinence face aux attaques évolutives.

La gestion des droits utilisateurs : le principe du moindre privilège

Accorder uniquement les droits nécessaires limite les dégâts en cas de compromission. 60 % des petites entreprises ferment après une perte de données : un excès de privilèges expose les données critiques à des accès non sécurisés.

Ce principe, aligné avec la sécurité Zero Trust, réduit la surface d’attaque. En séparant les comptes administrateur des comptes standard et en activant une élévation de droits temporaire, les risques de fuite ou de logiciels malveillants diminuent drastiquement.

Par exemple, un développeur n’ayant besoin d’accéder à la base de données qu’une fois par mois ne devrait pas disposer d’un accès permanent. Des outils comme Azure AD Privileged Identity Management permettent d’automatiser cette gestion, en accordant des privilèges temporaires uniquement lorsqu’ils sont nécessaires.

Une bonne pratique consiste à auditer régulièrement les accès pour éviter l’accumulation de privilèges inutiles.

Auditer régulièrement les accès est la clé pour éviter l’accumulation de privilèges inutiles.

Les sauvegardes régulières : votre assurance vie numérique

Une sauvegarde bien planifiée est la dernière ligne de défense. Voici les types de sauvegardes et leur fréquence optimale :

- Sauvegardes complètes hebdomadaires pour une restauration totale.

- Sauvegardes différentielles quotidiennes pour les modifications récentes.

- Sauvegardes de base de données plusieurs fois par jour pour les sites dynamiques.

Stockez vos sauvegardes hors-site et testez-les régulièrement : un site non sauvegardé peut entraîner une fermeture. La règle 3-2-1 (trois copies, deux supports, une hors-site) maximise la résilience.

Par exemple, une entreprise pourrait combiner des sauvegardes quotidiennes sur le cloud, une copie locale sur disque dur et un stockage annuel sur bande magnétique dans un coffre-fort distant.

Selon les prévisions, le coût annuel de la cybercriminalité dépassera 23 billions de dollars d’ici 2027 : une sauvegarde récente peut sauver une entreprise.

En 2022, un site e-commerce a restauré son activité en 4 heures grâce à des sauvegardes incrémentielles horaires. À l’inverse, un blog non sauvegardé a perdu 3 ans de contenus après un piratage, illustrant l’importance de cette pratique.

Adapter sa défense : la sécurité spécifique à votre technologie web

Les cyberattaques provoquent des pertes financières, des fuites de données et une dégradation de la réputation. En 2024, 43 % des organisations françaises ont été piratées. Une approche proactive est indispensable pour éviter ces risques.

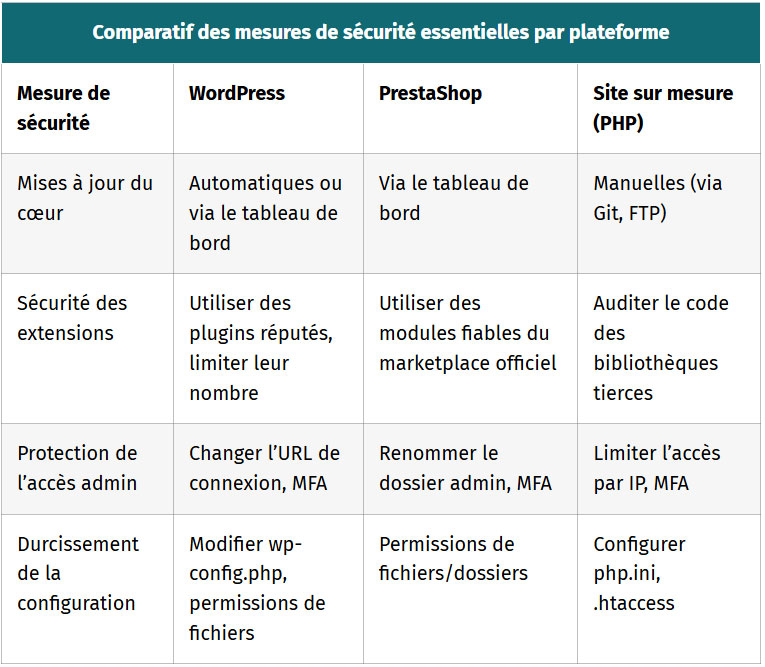

Cas pratique : sécuriser un site WordPress

WordPress, utilisé par 43 % des sites mondiaux, est une cible majeure : un malware est injecté toutes les 39 secondes. Pour vous protéger, priorisez les sources fiables pour thèmes/plugins et limitez leur nombre. Les plugins comme MalCare ou WordFence offrent un pare-feu et une détection des vulnérabilités, mais leur accumulation ralentit le site.

Protégez le fichier wp-config.php (identifiants de la base de données) en modifiant ses permissions (chmod 600). Désactivez l’édition de fichiers via DISALLOW_FILE_EDIT dans wp-config.php. Changez l’URL de connexion pour bloquer les attaques par force brute, utilisées dans 25 % des intrusions.

Pour les autres plateformes (CMS et e-commerce)

Les principes s’appliquent à PrestaShop ou Joomla, mais les implémentations varient. Sur PrestaShop, renommez le dossier admin (ex: /admin → /espace-prive) pour compliquer l’accès. Sur Drupal, désactivez les modules inutilisés : 18 % des failles viennent de composants obsolètes.

Activez l’authentification multifactorielle (AMF) pour bloquer 99 % des attaques automatisées. Les CMS comme Joomla disposent de plugins comme RSFirewall. Surveillez les journaux d’activité pour détecter les intrusions, essentiel pour 60 % des entreprises ayant stoppé des attaques en temps réel.

Sites sur mesure (HTML/PHP, frameworks) : les bonnes pratiques de développement

Pour les sites PHP ou frameworks (Laravel, Symfony), la sécurité doit être intégrée dès la conception. Utilisez des requêtes préparées pour éviter les injections SQL, vulnérabilité de 34 % des apps. Avec PDO en PHP :

$stmt = $pdo->prepare(‘SELECT * FROM users WHERE id = ?’);$stmt->execute([$userId]);

Protégez les fichiers de configuration en les stockant hors de la racine web et en limitant les accès via .htaccess. Appliquez le principe du moindre privilège : les frameworks modernes l’intègrent par défaut, réduisant de 50 % les erreurs de développement.

| Comparatif des mesures de sécurité essentielles par plateforme | |||

|---|---|---|---|

| Mesure de sécurité | WordPress | PrestaShop | Site sur mesure (PHP) |

| Mises à jour du cœur | Automatiques ou via le tableau de bord | Via le tableau de bord | Manuelles (via Git, FTP) |

| Sécurité des extensions | Utiliser des plugins réputés, limiter leur nombre | Utiliser des modules fiables du marketplace officiel | Auditer le code des bibliothèques tierces |

| Protection de l’accès admin | Changer l’URL de connexion, MFA | Renommer le dossier admin, MFA | Limiter l’accès par IP, MFA |

| Durcissement de la configuration | Modifier wp-config.php, permissions de fichiers | Permissions de fichiers/dossiers | Configurer php.ini, .htaccess |

Aller au-delà de la défense : mettre en place une surveillance proactive

Construire des défenses solides ne suffit pas face à l’évolution des cybermenaces. Une approche proactive, basée sur la surveillance en temps réel et l’anticipation, permet de détecter les vulnérabilités avant qu’elles ne soient exploitées.

Une détection précoce via une surveillance active est essentielle pour contenir les attaques. Sans cette vigilance, une faille mineure peut devenir une brèche majeure, comme cela s’est produit pour 43 % des organisations françaises en 2024.

L'importance des audits de sécurité réguliers

Un site sécurisé aujourd’hui peut devenir vulnérable demain à cause d’une mise à jour oubliée ou d’une configuration modifiée. Les audits périodiques (au minimum trimestriels) vérifient l’efficacité des mesures en place, comme le montre le référentiel OWASP Top 10.

Ce classement mondial identifie les dix risques les plus critiques, allant des failles d’accès aux vulnérabilités des composants tiers, en passant par les injections SQL. Par exemple, en 2023, une faille dans une version obsolète de jQuery a permis à des cybercriminels d’exploiter 65 % des attaques par injection.

Pour mettre en place une démarche d’évaluation structurée et exhaustive, référez-vous à notre méthode détaillée d’audit de sécurité pour votre site web.

Les outils automatisés comme OWASP ZAP ou Burp Suite facilitent ces vérifications en détectant les configurations dangereuses. Combinés à des tests manuels, ils offrent une vision complète des risques.

Surveiller pour anticiper : l'analyse des logs et du trafic

Les journaux d’activité (logs) sont essentiels pour détecter les attaques. Des outils comme Zeek ou Wireshark identifient des comportements suspects : multiples tentatives de connexion, requêtes SQL anormales, ou pics de trafic.

Un échec de connexion suivi d’accès à des fichiers critiques devient un indicateur d’attaque ciblée après corrélation des logs réseau, système et applicatif.

Les systèmes SIEM (Security Information and Event Management) comme Splunk ou Graylog centralisent ces données, appliquent des règles de corrélation et génèrent des alertes en temps réel.

En 2021, l’analyse des logs a permis d’identifier une attaque par credential stuffing sur un site e-commerce : 10 000 tentatives de connexion échouées en une heure, évitant ainsi un vol de données clients.

La détection de schémas inhabituels est cruciale. Un pic de requêtes API vers une page administrative, couplé à des erreurs 404 répétées, peut trahir un scan de vulnérabilités.

Ces indicateurs, croisés avec le comportement normal du système, permettent de distinguer les actions légitimes des tentatives malveillantes. En implémentant ces pratiques, la cybersécurité de votre site web devient dynamique et anticipative.

Alerte rouge : le plan d'action en cas de cyberattaque avérée

Les premiers réflexes pour contenir l'incident

Une cyberattaque confirmée exige des réactions immédiates. La priorité absolue est l’isolement : déconnectez le site en ligne et les appareils concernés du réseau (Wi-Fi, câble Ethernet, données mobiles). Ce geste empêche la propagation du malware ou du rançongiciel.

Ne jamais éteindre la machine : les données en mémoire pourraient disparaître, compliquant l’analyse post-incident.

En cas de rançongiciel, refusez catégoriquement de payer la rançon. Les cybercriminels n’ont aucune obligation de déchiffrer les données, et cela finance davantage leurs activités.

Contactez immédiatement votre administrateur système ou un expert en cybersécurité, comme ceux référencés sur cybermalveillance.gouv.fr, plateforme officielle pour obtenir un accompagnement gratuit par des forces de l’ordre ou des prestataires qualifiés.

La confirmation d’une cyberattaque impose des actions immédiates.

Signaler, nettoyer et restaurer : le chemin vers la normalité

La phase de remédiation commence par le signalement obligatoire sur cybermalveillance.gouv.fr. Ce site permet d’obtenir un diagnostic personnalisé et un contact direct avec des experts. En parallèle, changez tous les identifiants : accès au site, base de données, hébergeur. Un seul mot de passe non modifié pourrait réexposer le système.

En entreprise, l’obligation légale d’informer la CNIL s’applique si des données personnelles ont été compromises (RGPD, délai de 72h).

Pour vous assurer d’une conformité totale et éviter les sanctions, découvrez comment rendre votre site Web RGPD friendly et respecter toutes vos obligations légales.

Pour restaurer le site, utilisez une sauvegarde antérieure à l’attaque, idéalement stockée hors ligne.

Avant la remise en ligne, effectuez un audit complet : vérifiez les vulnérabilités exploitées, mettez à jour tous les composants (CMS, plugins, thèmes) et activez une authentification multifactorielle (2FA) pour les accès administrateur.

- Isoler immédiatement le site et les machines compromises pour stopper la propagation

- Contacter les experts et signaler l’incident sur la plateforme officielle cybermalveillance.gouv.fr

- Changer tous les identifiants et mots de passe sans exception

- Analyser l’origine de l’attaque et restaurer le site à partir d’une sauvegarde saine

Pour les TPE-PME, 43 % des organisations françaises ont subi une attaque en 2024. Les conséquences peuvent être dramatiques : perte de chiffre d’affaires, atteinte à la réputation ou arrêt d’activité. La restauration doit donc intégrer des mesures préventives renforcées : pare-feu d’application web (WAF), mises à jour automatiques, surveillance en temps réel des accès et audit trimestriel des droits utilisateurs.

En 2024, 43 % des organisations françaises ont subi une cyberattaque, montrant l’urgence d’une approche proactive. Protection (SSL, mises à jour, WAF, sauvegardes), gestion des accès et sensibilisation humaine (AMF, formation) forment une défense solide. La cybersécurité, un processus d’anticipation, adaptation et réactivité, garantit continuité et confiance dans l’écosystème numérique.

FAQ

Quelles sont les mesures essentielles pour protéger un site web ?

Pour protéger efficacement votre site web, commencez par activer un certificat SSL/HTTPS, garantissant un chiffrement des données entre les visiteurs et le serveur. Utilisez des mots de passe complexes et un gestionnaire de mots de passe pour éviter les fuites. Activez l’authentification multifacteur (AMF) pour renforcer l’accès administrateur. Maintenez à jour votre CMS, extensions et plugins, car les mises à jour incluent souvent des correctifs de sécurité. Enfin, implémentez un pare-feu applicatif web (WAF) pour filtrer le trafic malveillant et effectuez des sauvegardes régulières stockées hors site.

Comment sécuriser un site web de manière optimale ?

La sécurisation optimale repose sur plusieurs couches. Configurez un WAF pour bloquer les attaques automatisées (injections SQL, XSS). Appliquez le principe du moindre privilège en limitant les droits des utilisateurs à leurs besoins spécifiques. Utilisez une solution de surveillance en temps réel comme Zeek ou Wireshark pour détecter les comportements suspects. Pour les CMS comme WordPress ou PrestaShop, désactivez les fonctionnalités inutiles, modifiez les URL d’accès par défaut et utilisez des extensions de sécurité réputées (ex: Wordfence, Sucuri). Enfin, formez vos équipes aux risques humains, première faille exploitée dans 90 % des attaques.

Quels sont les outils de sécurité les plus fiables pour un site web ?

Les outils clés incluent : Let’s Encrypt pour un certificat SSL gratuit, Cloudflare ou Sucuri pour un WAF cloud, UpdraftPlus ou Duplicator pour des sauvegardes automatisées, et Wordfence pour la sécurité WordPress. Les développeurs sur mesure privilégieront des frameworks comme Laravel, intégrant des protections contre les injections SQL/XSS. Les entreprises peuvent souscrire à une assurance cyber-risques pour couvrir les pertes financières. Enfin, des outils d’audit comme OWASP ZAP ou Nikto permettent d’identifier les vulnérabilités techniques.

Quel est le sens de l’icône 🔒 dans la barre d’adresse d’un site web ?

Le symbole 🔒 indique que le site utilise un certificat SSL/TLS, chiffrant les données échangées via le protocole HTTPS. Cela protège les informations sensibles (identifiants, coordonnées bancaires) et renforce la confiance des visiteurs. Cependant, cette icône ne garantit pas à 100 % la sécurité du site : elle n’atteste que de la présence du chiffrement, pas de la absence de malwares ou de piratage en arrière-plan.

Comment activer la protection web sur un site ?

Activez d’abord le HTTPS en installant un certificat SSL via votre hébergeur (ex: Let’s Encrypt). Configurez un WAF pour bloquer les requêtes suspectes. Pour les CMS, installez des plugins de sécurité (ex: Solid Security pour WordPress). Mettez en place un système de surveillance avec des outils comme Fail2Ban ou CSF pour bannir les adresses IP malveillantes. Enfin, paramétrez des règles de pare-feu réseau et appliquez des restrictions d’accès par IP pour l’administration.

Quelle est la procédure pour installer un certificat SSL ?

La procédure varie selon l’hébergeur, mais suit généralement ces étapes : générez une CSR (Certificate Signing Request) sur votre espace client, téléchargez le certificat émis, liez-le à votre domaine dans les paramètres SSL/TLS, puis forcez la redirection HTTP vers HTTPS via le fichier .htaccess. La plupart des hébergeurs (ex: SiteGround, Bluehost) offrent des guides détaillés ou une activation automatique. Testez ensuite la configuration avec SSL Labs pour vérifier son bon fonctionnement.

Comment sécuriser un lien web ou une URL ?

Pour sécuriser un lien, utilisez des paramètres HTTPS dans son intégralité. Évitez les redirections vers des pages HTTP. Pour des liens sensibles (ex: accès à un tableau de bord), générez des jetons temporaires ou des URLs à usage unique (ex: avec des plugins comme Members ou des solutions SaaS). Cachez les liens critiques en les protégeant par mot de passe ou en les limitant à des IP spécifiques via .htaccess.

Quels sont les signes d’un site web sécurisé ?

Un site sécurisé affiche le 🔒 dans la barre d’adresse, utilise systématiquement le HTTPS, et possède un certificat SSL valide. D’autres signes incluent l’absence de formulaires en HTTP, un en-tête de sécurité Content-Security-Policy, et des mises à jour récentes. Sur les CMS, vérifiez la présence d’extensions de sécurité (Wordfence) et l’activation de l’AMF. En cas de doute, des outils comme SSL Checker ou Google Transparency Report permettent d’auditer la configuration.

Comment transformer un site non sécurisé en site protégé ?

Pour sécuriser un site non protégé, commencez par obtenir un certificat SSL et forcez l’utilisation du HTTPS. Désactivez les anciennes versions de PHP vulnérables et appliquez les mises à jour critiques. Renforcez les mots de passe en utilisant une politique stricte (12+ caractères, mélange alphanumérique). Désinstallez les plugins/thèmes inutilisés et configurez un WAF. Enfin, effectuez un audit complet avec des outils comme Acunetix pour identifier et réparer les failles existantes.