Dans un contexte où les cyberattaques se multiplient et se sophistiquent, la sécurité est devenue une préoccupation majeure du développement web. Les développeurs sont en première ligne pour protéger les applications et les données des utilisateurs.

Découvrons ensemble les meilleures pratiques en cybersécurité qui permettent de concevoir et maintenir des applications web robustes et sécurisées.

Fondamentaux de la sécurité pour le développement web

Maîtriser les bases de la sécurité informatique constitue une exigence élémentaire pour un développeur web. Celle-ci s’appuie sur des principes de bases bien connus dans le monde numérique. Il s’agit de :

- La confidentialité qui exige de s’assurer que seuls les titulaires du droit d’accès peuvent accéder aux informations diffusées ;

- L’intégrité qui impose de donner la possibilité à l’utilisateur de garder ses données intactes, tout en garantissant qu’elles ne subissent aucun dommage ou destruction volontaire ou accidentelle ;

- La disponibilité qui fait référence à la capacité des collaborateurs d’utiliser les données dont ils ont besoin pour l’accomplissement d’une tâche de manière sécurisée;

- La non-répudiation qui suppose la possibilité de vérifier l’identité de l’expéditeur et du destinataire d’un message transmis dans un cadre professionnel ;

- L’authentification qui consiste à que chaque personne faisant parti de l’échange est bien celui qu’il prétend être

Pour toute entreprise, il est donc important, dès la mise sur pied de son système de respecter ces principes pour limiter les risques liés aux attaques informatiques.

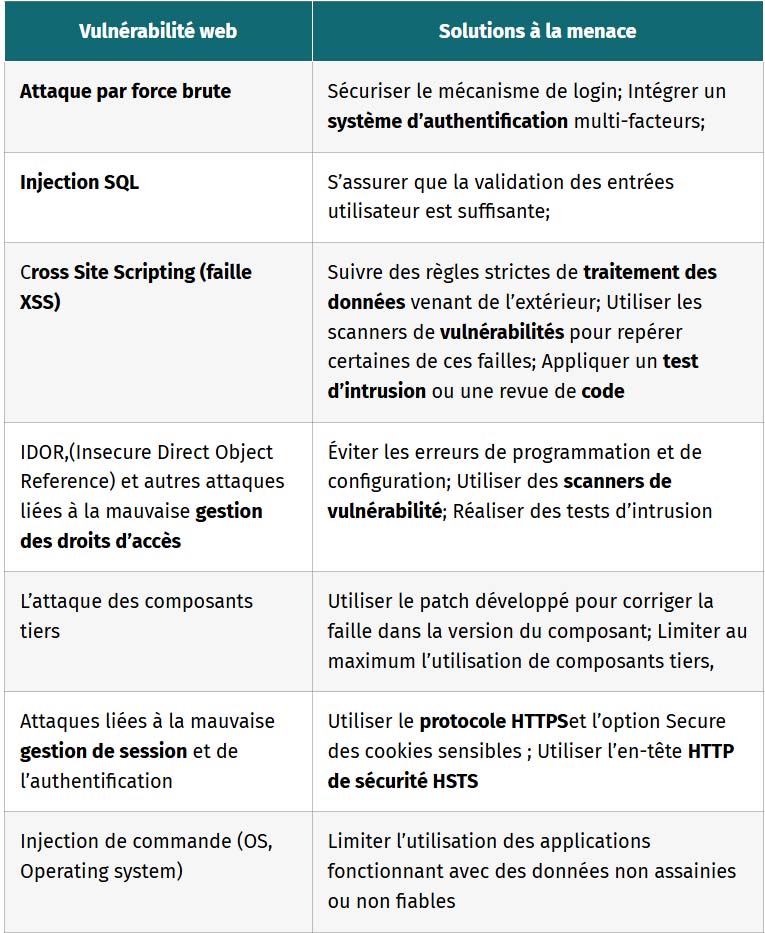

Protection contre les vulnérabilités web courantes

Au quotidien, de nouvelles menaces informatiques voient le jour. Il est indispensable pour cela de maîtriser les principales vulnérabilités web contre lesquelles il est déjà possible de se protéger. Il s’agit entre autres de :

| Vulnérabilité web | Solutions à la menace |

|---|---|

| Attaque par force brute | Sécuriser le mécanisme de login; Intégrer un système d’authentification multi-facteurs; |

| Injection SQL | S’assurer que la validation des entrées utilisateur est suffisante; |

| Cross Site Scripting (faille XSS) | Suivre des règles strictes de traitement des données venant de l’extérieur; Utiliser les scanners de vulnérabilités pour repérer certaines de ces failles; Appliquer un test d’intrusion ou une revue de code |

| IDOR,(Insecure Direct Object Reference) et autres attaques liées à la mauvaise gestion des droits d’accès | Éviter les erreurs de programmation et de configuration; Utiliser des scanners de vulnérabilité; Réaliser des tests d’intrusion |

| L’attaque des composants tiers | Utiliser le patch développé pour corriger la faille dans la version du composant; Limiter au maximum l’utilisation de composants tiers, |

| Attaques liées à la mauvaise gestion de session et de l’authentification | Utiliser le protocole HTTPSet l’option Secure des cookies sensibles ; Utiliser l’en-tête HTTP de sécurité HSTS |

| Injection de commande (OS, Operating system) | Limiter l’utilisation des applications fonctionnant avec des données non assainies ou non fiables |

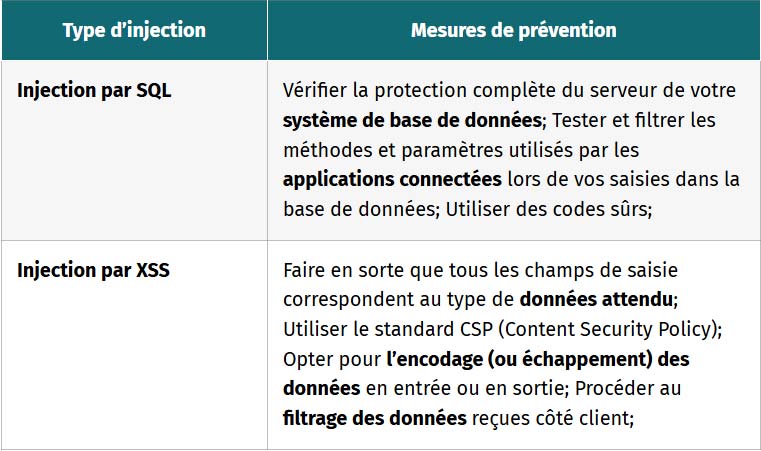

Prévention des injections SQL et XSS

Dans l’univers web, l’injection par Cross-Site Scripting (XSS) et celle par SQL sont des vulnérabilités anciennes et toujours d’actualité.

L’injection XXS est celle qui survient lorsqu’une page web intègre des données non fiables non assainies lors de sa génération.

Ici, l’exécution du code malveillant par l’interpréteur se produit au niveau du navigateur web, côté client, et non de l’application ou du serveur. Elle peut être basée sur DOM, reflétée ou stockée selon le cas.

L’injection XXS est celle qui survient lorsqu’une page web intègre des données non fiables.

Quant à l’injection SQL (SQLi), elle survient lorsque, pendant la transaction entre une application et son système de gestion de base de données, des données non fiables s’infiltrent.

La prévention de ces deux attaques est possible grâce à certaines mesures.

| Type d’injection | Mesures de prévention |

|---|---|

| Injection par SQL | Vérifier la protection complète du serveur de votre système de base de données; Tester et filtrer les méthodes et paramètres utilisés par les applications connectées lors de vos saisies dans la base de données; Utiliser des codes sûrs; |

| Injection par XSS | Faire en sorte que tous les champs de saisie correspondent au type de données attendu; Utiliser le standard CSP (Content Security Policy); Opter pour l’encodage (ou échappement) des données en entrée ou en sortie; Procéder au filtrage des données reçues côté client; |

Prenons par exemple les lignes de code ci-dessous :

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ? AND password_hash = ?");

$stmt->execute([$_POST['username'], password_hash($_POST['password'], PASSWORD_DEFAULT)]);

Cela permet aux caractères problématiques des données utilisateurs d’être remplacés par la variante SQL sécurisée (\’).

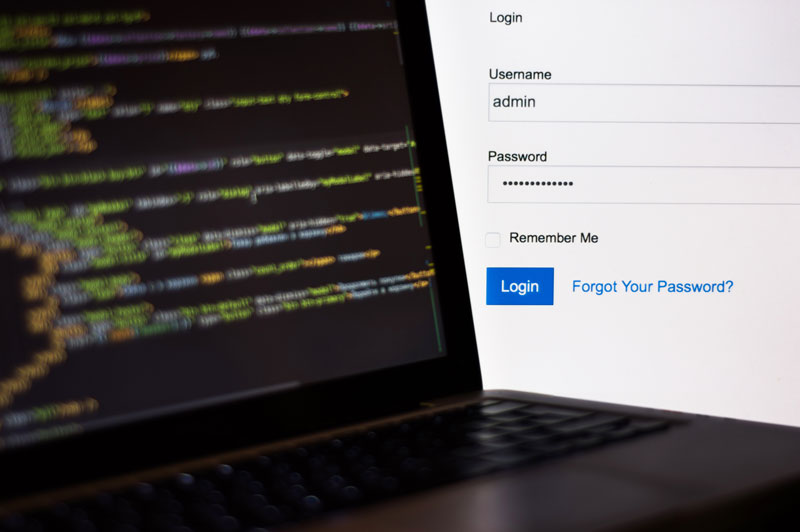

Sécurisation de l’authentification et des sessions

Les autres attaques courantes sur le web proviennent en majorité de la mauvaise gestion des authentifications et des sessions des applications.

D’un côté, l’authentification permet de s’assurer que l’utilisateur légitime accède à l’application. De l’autre, le mécanisme des sessions permet de suivre les actions de l’utilisateur sur l’application.

L'authentification permet de s’assurer que l’utilisateur légitime accède à l’application.

En cas de faille sur ces deux aspects le cyber attaquant va pouvoir usurper ou de détourner des comptes ou des sessions utilisateurs.

Pour mieux gérer les sessions et identités en vue de garantir la protection des données, il est recommandé de :

- Mettre en place une bonne politique de mot de passe et mettre en place une authentification multi-facteurs permet de réduire significativement les risques liés au vol d’identifiants ;

- S’assurer que les contrôles d’authentification ne se font pas côté client ;

- Permettre que chaque compte utilisateur soit nominatif et utilisé uniquement par l’utilisateur auquel il est associé ;

- Éviter au maximum de coder en dur les identifiants et/ou mots de passe ;

- Faire attention aux messages d’erreur d’authentification ;

- Générer toujours un nouveau jeton de session suite à l’authentification d’un utilisateur ;

- Garantir la génération automatique des identifiants de session composés de chaînes aléatoire de caractères ;

- Utiliser des attributs sécurisés pour les cookies de session, notamment HTTPOnly, secure et samesite ;

- Éviter que le ne soient exposés les identifiants dans les URLs ;

- Intégrer un délai d’expiration des sessions, etc.

Pour les organisations qui souhaitent aller plus loin, l’adoption d’une solution dédiée comme LockPass, gestionnaire de mots de passe français certifié ANSSI permet de centraliser la gestion des identifiants et de renforcer la sécurité des accès en entreprise.

Infrastructure et déploiement sécurisés

Au-delà des logiciels, les mesures de sécurité doivent être prises du côté du serveur au niveau de leur conception.

Tout en réitérant que l’hébergement de votre propre serveur reste la solution optimale, soulignons que la sécurité commence par sa configuration.

Une configuration adaptée de votre serveur est essentielle si vous souhaitez renforcer sa sécurité, sa stabilité ainsi que sa performance.

La modification obligatoire du mot de passe fait partie des nombreuses mesures à implémenter pour sécuriser votre serveur dédié par exemple et le protéger des accès externes.

Il est recommandé d’installer ou d’activer uniquement les composants systèmes nécessaires, et de n’utiliser que des logiciels supplémentaires vérifiés.

Enfin, utilisez dès le départ les outils d’aide pour contrôler les différents processus sur votre serveur en cas d’évènements suspects.

Configuration HTTPS et certificats SSL/TLS

La sécurité du développement web repose sur l’utilisation du chiffrement dans les protocoles de communication. Avec la version sécurisée du HTTP, le protocole HTTPS, permet de protéger les échanges entre deux systèmes, par exemple entre un navigateur et un serveur web.

Ce protocole s’appuie sur le certificat SSL/TLS afin de crypter les requêtes et les réponses http. De ce fait, les attaquants ne voient que des caractères aléatoires au lieu des détails d’une carte de crédit, par exemple.

Le HTTP est un protocole de communication qui sert à sécuriser la communication entre deux systèmes.

Il est possible d’acheter un certificat SSL premium et de configurer votre serveur pour qu’il l’utilise. À défaut, vous pouvez utiliser Let’s Encrypt pour appliquer un certificat SSL gratuit.

Il suffit d’utiliser l’outil de ligne de commande « Certbot » pour mettre en place le protocole SSL en quelques minutes.

Gestion sécurisée des dépendances et bibliothèques

Dans tout projet de développement web, il faut intégrer la sécurité des dépendances logicielles dans les risques gérés, car elles peuvent créer des vulnérabilités importantes.

Pour donc gérer efficacement les dépendances et limiter les vulnérabilités des bibliothèques cryptographiques, vous devez :

- Vous assurer que toutes les versions des dépendances de votre projet web sont à jour ;

- Accorder une certaine attention aux dépendances indirectes ;

- Maintenir à jour la documentation des dépendances;

- Utiliser les gestionnaires de dépendances comme JavaScript, Maven ;

- Automatiser les mises à jour des dépendances à l’aide des outils comme Renovate ;

- Effectuer toujours des tests approfondis, etc.

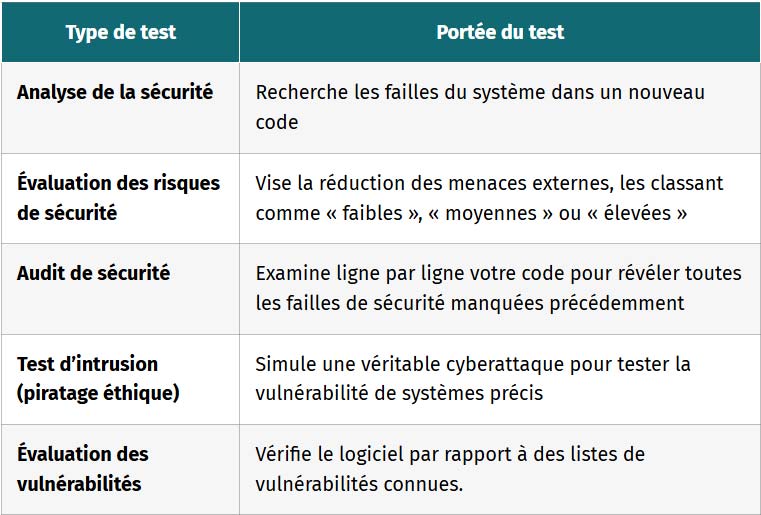

Tests et surveillance de la sécurité

Aucun projet web ne peut être considéré comme abouti s’il n’est pas testé. Le test permet d’évaluer les vulnérabilités du système et de déterminer si les données et les ressources sont protégées de toute intrusion.

Voici les principales méthodes de test en développement web :

| Type de test | Portée du test |

|---|---|

| Analyse de la sécurité | Recherche les failles du système dans un nouveau code |

| Évaluation des risques de sécurité | Vise la réduction des menaces externes, les classant comme « faibles », « moyennes » ou « élevées » |

| Audit de sécurité | Examine ligne par ligne votre code pour révéler toutes les failles de sécurité manquées précédemment (voir : notre guide complet sur l’audit de sécurité d’un site web) |

| Test d’intrusion (piratage éthique) | Simule une véritable cyberattaque pour tester la vulnérabilité de systèmes précis |

| Évaluation des vulnérabilités | Vérifie le logiciel par rapport à des listes de vulnérabilités connues. |

Dans ces méthodes, les outils de test de sécurité populaires sont entre autres Nessus, Matasploit, Burp Suite, Wireshark, Qualys, Nmap, Acunetix et bien d’autres.

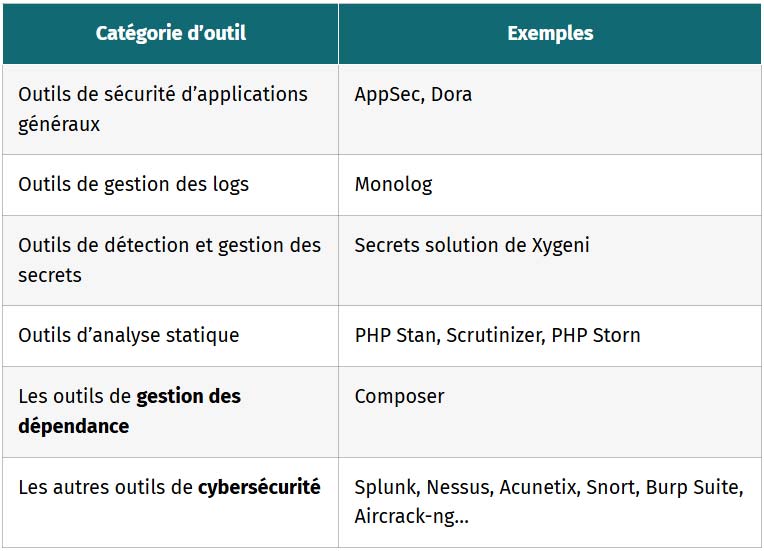

Outils essentiels pour le développeur web

Au quotidien, le développeur web a besoin de certains outils essentiels pour la conception et sécurité numérique. On peut les catégoriser ainsi :

| Catégorie d’outil | Exemples |

|---|---|

| Outils de sécurité d’applications généraux | AppSec, Dora |

| Outils de gestion des logs | Monolog |

| Outils de détection et gestion des secrets | Secrets solution de Xygeni |

| Outils d’analyse statique | PHP Stan, Scrutinizer, PHP Storn |

| Les outils de gestion des dépendance | Composer |

| Les autres outils de cybersécurité | Splunk, Nessus, Acunetix, Snort, Burp Suite, Aircrack-ng… |

Conformité et aspects règlementaires

L’aspect légal en matière de développement web amène évoquer les lois, normes et régulations en la matière. Il s’agit des normes auxquelles chaque secteur d’activité est soumis et auxquelles le développeur web doit se tenir pendant la conception et le traitement des produits web.

Il existe en effet des lois et réglementations qui imposent aux individus des normes à suivre en matière de sécurité informatique. Au niveau international, on retrouve :

- Le RGPD (Règlement Général sur la Protection des Données) ;

- Le PCI DSS (Payment Card Industry Data Security Standard) ;

- La norme ISO 27001 ;

Au niveau national on peut citer en France la loi Informatique et Libertés de 1978, par exemple, a été créée pour protéger les données personnelles et réguler la collecte, le stockage, et l’utilisation de ces données.

Protection des données personnelles

Plus qu’un droit, la protection des données personnelle devient une obligation à laquelle les acteurs du développement web ne peuvent se soustraire.

En l’espèce, le RGPD est le référentiel au plan international. Ce règlement fixe les normes de sécurité informatique que les solutions doivent présenter.

Sur le plan pratique, pour développer conformément au RGPD, voici quelques conseils à suivre :

- Identifier avant tout les données à caractère personnel;

- Intégrer la protection des données dans la conception web ;

- Sécuriser les serveurs de production et de développement;

- S’assurer que le prestataire d’hébergement garantit des mesures de sécurité et de confidentialité appropriées ;

- Minimiser les données collectées;

- Gérer les profils d’utilisateurs ;

- Veiller sur la qualité de votre code et sa documentation ;

- Gérer la durée de conservation des données, etc.