Le web 5.0 sécurité vous intrigue mais vous peinez à démêler le vrai du faux entre ses deux visions opposées ? Entre le web émotionnel, où l’IA interprète vos humeurs pour des interfaces ultra-personnalisées, et le projet décentralisé de Jack Dorsey (Web 5), centré sur le contrôle total de vos données via des identifiants souverains (DIDs) et des nœuds personnels (DWNs), les enjeux de confidentialité deviennent critiques.

Découvrez ici les risques insoupçonnés de cette nouvelle ère, comme la vulnérabilité des clés privées ou le phishing ciblé, et comment elle pourrait redéfinir votre rapport à la confidentialité numérique, avec des solutions concrètes pour garder la main sur votre identité digitale.

Sommaire

Le web 5.0, c’est pour bientôt ? démêlons le vrai du faux

Le Web 5.0 désigne deux visions opposées.

D’un côté, un internet émotionnel interprétant vos humeurs via l’IA ou des capteurs cérébraux.

De l’autre, le Web5 de Jack Dorsey, axé sur la décentralisation pour redonner le contrôle des données aux utilisateurs. Pour un passionné de tech comme vous, la seconde approche intéresse davantage.

Deux visions pour un même futur

Le Web5 de Dorsey repose sur quatre piliers : les Identifiants Décentralisés (DIDs) pour gérer votre identité, les Informations d’Identification Vérifiables (VCs) sans intermédiaire, les Nœuds Web Décentralisés (DWNs) pour stocker vos données, et les Applications Web Décentralisées (DWAs) accédant à vos données avec votre consentement.

Contrairement au Web 3.0 critiqué pour sa centralisation par les investisseurs, le Web5 élimine les silos propriétaires. Ici, vous devenez seul maître de vos données via la blockchain Bitcoin. Une rupture radicale, mais porteuse de défis à résoudre…

Le web 5 : la promesse d’un contrôle total sur vos données

Le Web 5.0, initié par Jack Dorsey, redéfinit le rapport aux données en ligne. Contrairement au Web 3.0, jugé trop centralisé, il place l’utilisateur au cœur du système. Les données sont stockées par l’individu, non par des géants du net.

Avec le Web 5.0, l’idée n’est plus de demander l’accès à vos données sur les serveurs d’une entreprise, mais que les entreprises vous demandent la permission d’accéder à vos données.

Le Web 2.0 ressemble à une location (données sous contrôle externe), le Web 3.0 à une copropriété (partage partiel), et le Web 5.0 à une propriété privée (contrôle total).

Pour un utilisateur comme Antoine, cela élimine les fuites de données et les comptes multiples.

Avec le Web 5.0, les entreprises vous demandent la permission d'accéder à vos données.

Les 4 piliers techniques qui changent la donne

Cette architecture repose sur quatre éléments clés :

DIDs : Identités numériques uniques gérées sans intermédiaire. Stockées via la blockchain Bitcoin, elles évitent la centralisation des données.

DWNs : Stockage personnel en ligne. Les données restent sous votre contrôle, pas sur des serveurs tiers. Vous pouvez héberger votre DWN sur un serveur personnel ou un cloud privé.

VCs : Preuves numériques infalsifiables. Permettent de valider une information (ex : majeur) sans dévoiler d’autres détails. Exemple : vérifier son âge sans montrer sa carte d’identité.

DWAs : Applications lisant vos données depuis votre DWN avec votre accord, sans stockage local. Évitent les risques de fuites, comme une messagerie accédant à vos contacts sans les enregistrer.

Chaque pilier renforce votre autonomie. Pour un utilisateur comme Antoine, cela réduit les frictions (formulaires répétés) et sécurise les échanges. Reste à voir comment ces outils s’adapteront aux défis réels de la cybersécurité.

Quels sont les nouveaux enjeux de sécurité et de confidentialité ?

Le Web 5.0 supprime les serveurs centralisés, réduisant les fuites massives. Vos données, stockées sur des nœuds décentralisés (DWN), forment une cible inaccessible pour les pirates : chaque utilisateur devient son propre gardien d’informations.

La confidentialité s’améliore via un consentement contrôlé : chaque accès à vos données nécessite validation. Fini la collecte silencieuse. Lors de l’inscription à un service, vous choisissez précisément ce que partager, sans perdre le contrôle. Par exemple, un réseau social ne récupère plus vos contacts par défaut, mais uniquement avec votre accord explicite.

Quand le pouvoir de contrôle devient une responsabilité

Le Web 5.0 transforme chaque utilisateur en gestionnaire de données. Trois défis clés émergent :

Gestion des clés : Votre identité repose sur une clé privée unique, impossible à récupérer. Contrairement aux mots de passe classiques, sa perte équivaut à une disparition numérique.

Sécurisation du DWN : Votre nœud personnel devient une cible individuelle. Vous devenez responsable de sa protection, sans infrastructure dédiée. Un logiciel malveillant pourrait accéder à l’intégralité de votre identité numérique.

Ingénierie sociale 2.0 : Les attaques visent vos validations : un faux message pourrait valider un accès permanent à vos données.

Le risque du web émotionnel, une menace d'un autre genre

Le risque majeur du web émotionnel n’est plus seulement le vol de données, mais la manipulation subtile de vos émotions via des interfaces hyper-personnalisées.

Une plateforme détectant votre humeur basse pourrait injecter des publicités ciblées, exploitant votre vulnérabilité. Un réseau social, en amplifiant votre colère via des titres extrêmes, augmenterait votre temps d’exposition.

Cette personnalisation extrême soulève un paradoxe inédit : la liberté numérique renforce-t-elle votre autonomie ou vous enferme-t-elle dans des bulles émotionnelles ?

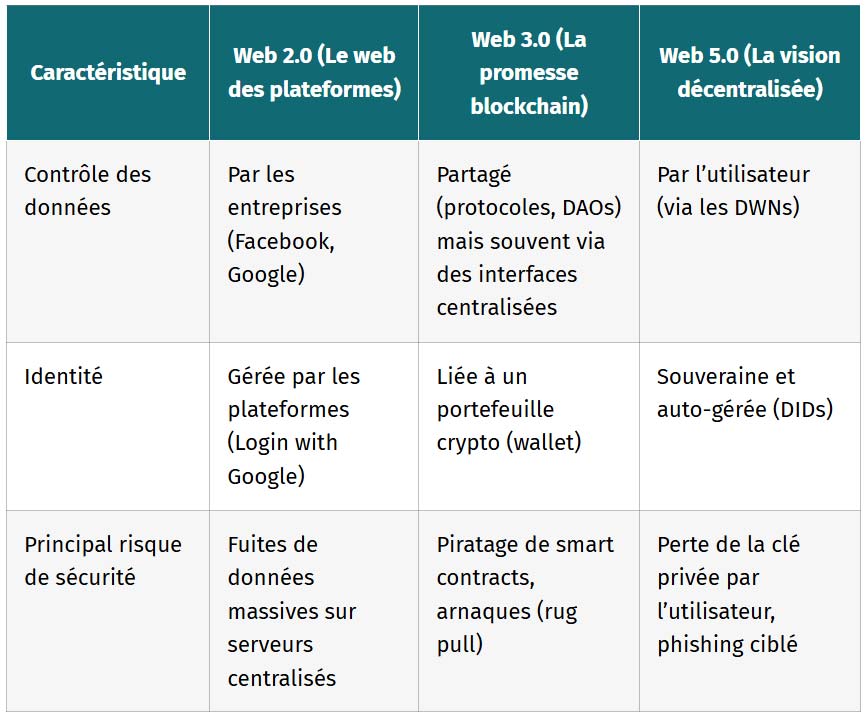

| Caractéristique | Web 2.0 (Le web des plateformes) | Web 3.0 (La promesse blockchain) | Web 5.0 (La vision décentralisée) |

|---|---|---|---|

| Contrôle des données | Par les entreprises (Facebook, Google) | Partagé (protocoles, DAOs) mais souvent via des interfaces centralisées | Par l’utilisateur (via les DWNs) |

| Identité | Gérée par les plateformes (Login with Google) | Liée à un portefeuille crypto (wallet) | Souveraine et auto-gérée (DIDs) |

| Principal risque de sécurité | Fuites de données massives sur serveurs centralisés | Piratage de smart contracts, arnaques (rug pull) | Perte de la clé privée par l’utilisateur, phishing ciblé |

Le Web 5.0 révolutionne la gestion des données. Contrairement au Web 2.0 où vos données vous échappent ou au Web 3.0 où les portefeuilles crypto restent vulnérables, le Web 5.0 vous donne le contrôle complet. L’identité souveraine (DIDs) et le stockage décentralisé (DWNs) éliminent les intermédiaires.

Mais cette autonomie a un prix : la moindre erreur avec votre clé privée pourrait vous priver de vos données définitivement.

Comment se préparer à ce nouveau paradigme ?

Maîtriser la gestion des clés : Comprendre la différence entre portefeuilles matériels (Ledger) et logiciels (Bitwarden) est essentiel. Une clé perdue = accès bloqué, sans « mot de passe oublié ».

Renforcer sa vigilance contre le phishing : Les arnaques ciblées vont se multiplier. Retenez « mes clés, mon accès » comme un réflexe.

Suivre les projets open source : Le développement du Web 5.0 se concentre sur les DWNs. Suivre GitHub permet d’anticiper les évolutions.

Alors, le web 5 est-il la solution miracle pour notre sécurité ?

Le Web 5.0 redéfinit le contrôle des données : fini les géants qui monétisent vos informations. Avec les identifiants décentralisés et nœuds web personnels de Jack Dorsey, chaque utilisateur devient seul gestionnaire de ses données. Votre identité numérique, stockée comme un coffre-fort personnel, s’utilise sans dépendre de tiers.

Cette décentralisation radicale pose des défis. Une faille dans votre système personnel expose vos données. Qui les sauvegarde si votre nœud tombe en panne ? Comment éviter leur manipulation par des tiers ?

Pour Antoine, l’early adopter, le Web 5.0 n’est pas une révolution immédiate. C’est une direction stratégique où l’utilisateur devient à la fois gestionnaire de données et maillon clé de la sécurité. Pas encore parfait, mais une évolution qui remet l’humain au cœur d’internet, avec ses responsabilités à assumer.

Le Web 5 n’est pas une solution miracle, mais un changement de paradigme. Il transfère la sécurité des entreprises vers l’utilisateur, offrant un contrôle inédit sur ses données, à condition d’en assumer la responsabilité. Projet en devenir, il trace une direction passionnante pour un web plus transparent, mais son adoption reste un long chemin technologique et éthique.

Le Web 5 n’est pas une solution miracle, mais un changement de paradigme.

FAQ : Sécurité & Confidentialité du Web 5.0 : Enjeux & Solutions

Qu’est-ce que la technologie Web 5.0 ?

Le Web 5.0, ou Web5, est une vision ultra-décentralisée d’internet proposée par Jack Dorsey. En clair, il vise à redonner aux utilisateurs le contrôle total de leurs données et de leur identité en ligne. Contrairement au Web 3.0 décrié pour sa centralisation par les investisseurs, le Web5 repose sur quatre piliers : les identifiants décentralisés (DIDs), les informations vérifiables (VCs), les nœuds web décentralisés (DWNs) et les applications web décentralisées (DWAs). Autrement dit, vous stockez vos données dans votre propre coffre-fort numérique (le DWN) et décidez qui peut y accéder.

Qu’est-ce que la sécurité web ?

La sécurité web désigne l’ensemble des pratiques et technologies protégeant les données et les systèmes en ligne. En gros, c’est l’équivalent du verrou sur votre porte, mais pour le numérique. Elle inclut le chiffrement des communications (comme HTTPS), la protection contre les attaques de piratage, et la gestion des identités. Dans le Web5, cette sécurité est renforcée par la décentralisation : vos données ne sont plus stockées sur un serveur unique, réduisant les risques de fuites massives.

Quels problèmes de sécurité présente le web ?

Les failles actuelles sont légion. Les fuites de données géantes surviennent car les entreprises centralisent les informations sur des serveurs vulnérables. L’ingénierie sociale (comme le phishing) trompe les utilisateurs pour qu’ils partagent leurs identifiants. Et les clés privées mal protégées peuvent mener à la perte irréversible de l’accès à vos données. Dans le Web5, ces risques évoluent : perdre sa clé privée signifie perdre son identité numérique, sans option « mot de passe oublié ».

Le web 4.0 existe-t-il déjà ?

Pas vraiment. Le Web4.0 reste un concept flou, souvent associé à l’intelligence artificielle omniprésente dans les interfaces. En pratique, on parle plutôt de Web 2.0 (plateformes sociales), Web3 (blockchain) et Web5 (décentralisation radicale). Le passage du Web3 au Web5 est comparable à passer de la copropriété à la propriété individuelle : dans le Web5, vous ne partagez plus vos données avec des géants, vous les gardez chez vous, verrouillées par votre propre clé.

Quels sont les 3 niveaux du Web ?

Schématiquement, le Web a évolué ainsi :- Web 1.0 : Lecture seule, comme les sites statiques des années 90.- Web 2.0 : Lecture-écriture, avec les réseaux sociaux et la monétisation des données.- Web 3.0 : Lecture-écriture-exécution, centré sur la blockchain (NFT, contrats intelligents). Le Web5 n’est pas une suite linéaire, mais une bifurcation : il reprend les idées du Web3 tout en les radicalisant via la décentralisation totale des données.

Le Web 5 existe-t-il ?

Oui, mais sous forme de projet. Le Web5 est en développement, porté par TBD, une filiale de Jack Dorsey. Ce n’est pas une réalité grand public, mais des outils émergent, comme les kits de développement pour DWNs. Imaginez-le comme une version bêta : les bases techniques sont posées, mais son adoption massive dépendra de l’engagement des développeurs et de la communauté open source.

Quel est le protocole sécurisé le plus utilisé sur le web ?

Le protocole HTTPS est aujourd’hui roi, avec plus de 95 % des pages web chiffrées. Il sécurise la communication entre votre navigateur et les serveurs grâce au chiffrement SSL/TLS. Dans le Web5, ce protocole reste utile, mais l’accent se déplace sur la sécurisation des identifiants décentralisés (DIDs). Par exemple, les transactions entre DWNs utilisent des signatures cryptographiques, une évolution des méthodes actuelles.

Quels sont les deux principaux composants de la sécurité web ?

Deux piliers pour une sécurité solide : 1. L’authentification : Vérifier qui vous êtes (comme un mot de passe ou une empreinte digitale). Dans le Web5, les DIDs remplacent les identifiants centralisés. 2. Le chiffrement : Protéger les données en transit et au repos (par ex., AES-256). Dans un DWN, vos données sont chiffrées avant stockage, même si le nœud est hébergé par un tiers. En résumé, c’est comme avoir à la fois un passeport biométrique et une valise diplomatique pour vos données.